Configurare correttamente l’infrastruttura di identità è fondamentale per la gestione Microsoft 365 accesso degli utenti e e delle autorizzazioni per l’organizzazione.

Tra le potenzialità per gestire identità e accessi a Microsoft 365

- Identità cloud. Gestisce solo gli account utente in Office 365. Nessun server locale è richiesto

per gestire gli utenti; tutte le operazioni vengono eseguite nel cloud. - Identità sincronizzata. Sincronizza gli oggetti della directory locale con Office 365 e gestisce gli utenti in locale. Viene sincronizzata le password in modo che gli utenti abbiano le stesse password in locale e nel cloud, ma dovranno effettuare nuovamente l’accesso per usare Office 365 se non viene implementata la funzionalità di SSO.

- Identità federata. Sincronizza gli oggetti della directory locale con Office 365 e gestisce gli utenti in locale. Gli utenti hanno la stessa password in locale e nel cloud e non devono effettuare nuovamente l’accesso per usare Office 365, deve essere implementata una Federazione con ADFS.

Sincronizzazione dell’hash delle password di Azure AD

È il modo più semplice per abilitare l’autenticazione per gli oggetti directory locali in Azure AD. Gli utenti possono usare gli stessi

nome utente e password usati in locale senza la necessità di implementare infrastrutture aggiuntive. Alcune funzionalità Premium di Azure AD, ad esempio Identity Protection e Azure ad Domain Services, richiedono la sincronizzazione dell’hash delle password, indipendentemente dal metodo di autenticazione scelto.

Autenticazione pass-through di Azure AD

Fornisce un semplice processo di convalida delle password per i servizi di autenticazione di Azure AD mediante un agente software eseguito in uno o più server locali. I server convalidano gli utenti direttamente con l’istanza locale di Active

Directory, che assicura che la convalida delle password non venga eseguita nel cloud.

Le società che per questioni di sicurezza devono applicare immediatamente gli stati degli account utente locali, i criteri di gestione delle password e gli orari di accesso potrebbero usare questo metodo di autenticazione.

Seamless Single Sign-On

L’accesso SSO consente agli utenti di eseguire l’accesso automaticamente dai dispositivi di proprietà dell’azienda connessi alla rete aziendale. Una funzionalità opportunistica, il che significa che, se ha esito negativo, l’esperienza di accesso dell’utente ritorna al comportamento normale, ovvero l’utente dovrà immettere la propria password per eseguire l’accesso.

Come accedere in modo sicuro a Microsoft 365

- MFA: Le password possono essere facilmente compromesse. MFA aumenta immediatamente la

sicurezza dell’account richiedendo all’utente di dimostrare la propria identità attraverso più

forme di verifica al momento dell’accesso a un’applicazione

• Notifica. l’app Microsoft Authenticator invia una notifica che chiede di approvare

l’accesso.

• Codice di verifica. Il codice di verifica è noto anche come autenticazione di passcode

monouso (OTP), viene generato dall’app Microsoft Autenticator - Passwordless Authentication: L’uso delle password ci lascia sempre più vulnerabili per come diventano prevedibili nel generarle. La passwordless authentication è una forma di autenticazione a più fattori (MFA) che sostituisce le password con due o più fattori di verifica protetti e criptati sul dispositivo di un utente, ad esempio un’impronta digitale, riconoscimento facciale, un pin del dispositivo o una chiave crittografica

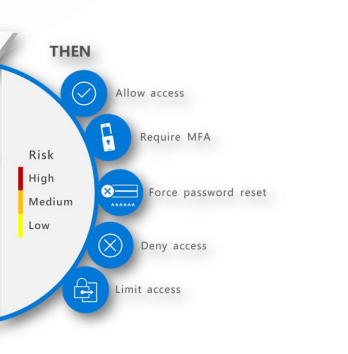

- Conditional Access: Il perimetro di sicurezza moderno si estende ora oltre la rete di un’organizzazione per includere l’identità di utenti e dispositivi. Le organizzazioni possono usare questi segnali di identità come parte delle decisioni relative al controllo di accesso. L’accesso condizionale è lo strumento usato da Azure Active Directory per raggruppare i segnali, consentendo di prendere decisioni e applicare i criteri dell’organizzazione. L’accesso condizionale è la base del nuovo piano di controllo basato sulle identità.

- Intune: Mantenere la governance sulla posizione in cui sono archiviati i dati aziendali e sul modo in cui vengono utilizzati è una priorità fondamentale per molti professionisti IT. Ad oggi, ogni utente in media ha più di 3 dispositivi, ciascuno con i dati aziendali al loro interno. Garantire che i dati siano ben protetti può essere una sfida.

Un esempio classico è quando un dipendente ha uno smartphone e desidera ricevere la propria e-mail aziendale su di esso. Se vengono configurate con la posta elettronica predefinita del dispositivo, come è possibile richiedere che il dispositivo venga registrato in un MDM sia protetto e richieda che utilizzi un’app di posta elettronica approvata? Il binomio Microsoft Intune e Conditional Access ci portano a gestire tali situazioni.